Legislación Europea de Ciberseguridad

Hace ya muchos años que Europa lidera el panorama legislativo a nivel de ciberseguridad, siendo ejemplo y fuente de inspiración en esta materia para el resto de países de fuera de la Unión.

Comenzando con la GDPR, publicada en 2016, centrada en la privacidad de datos tanto de personas físicas como jurídicas. Este mismo año también salió a la luz eIDAS, estableciendo pautas para la identificación y transacciones electrónicas.

En 2017 se hizo pública la Directiva NIS que proponía medidas destinadas a garantizar un elevado nivel común de seguridad de las redes y sistemas de información de la Unión Europea. Actualmente la comisión está trabajando en una Directiva NIS 2 que ampliará los sectores de aplicación y forzará que todas las empresas medianas y grandes de cada sector tengan que cumplir la directiva.

En enero de 2020 se publicó el 5G Toolbox, los objetivos de este toolbox son identificar un posible conjunto común de medidas capaces de mitigar los principales riesgos de ciberseguridad de las redes 5G.

A finales de ese mismo año, se publicó la nueva estrategia de ciberseguridad europea que incluía entre sus prioridades la certificación en ciberseguridad.

¿En qué consiste el Cybersecurity Act?

Durante 2019 se sentaron las bases de lo que sería el nuevo reglamento europeo Cybersecurity Act, que plantea la creación de un marco común europeo para la certificación de productos y servicios TIC “ciberseguros”. Esta iniciativa fue posiblemente la más arriesgada hasta la fecha por su carácter novedoso.

Uno de los principales objetivos del Cybersecurity Act es incrementar la competitividad y el crecimiento de las empresas europeas, para pasar de ser importadores de ciberseguridad a exportadores de ciberseguridad.

Para ello, es clave la capacidad de emitir certificados de ciberseguridad reconocidos en toda Europa para sistemas, procesos y productos minimizando el coste de los mismos.

El Cybersecurity Act pretende lograr este objetivo mediante la creación de un marco común europeo para el desarrollo de esquemas comunes para la certificación de la ciberseguridad.

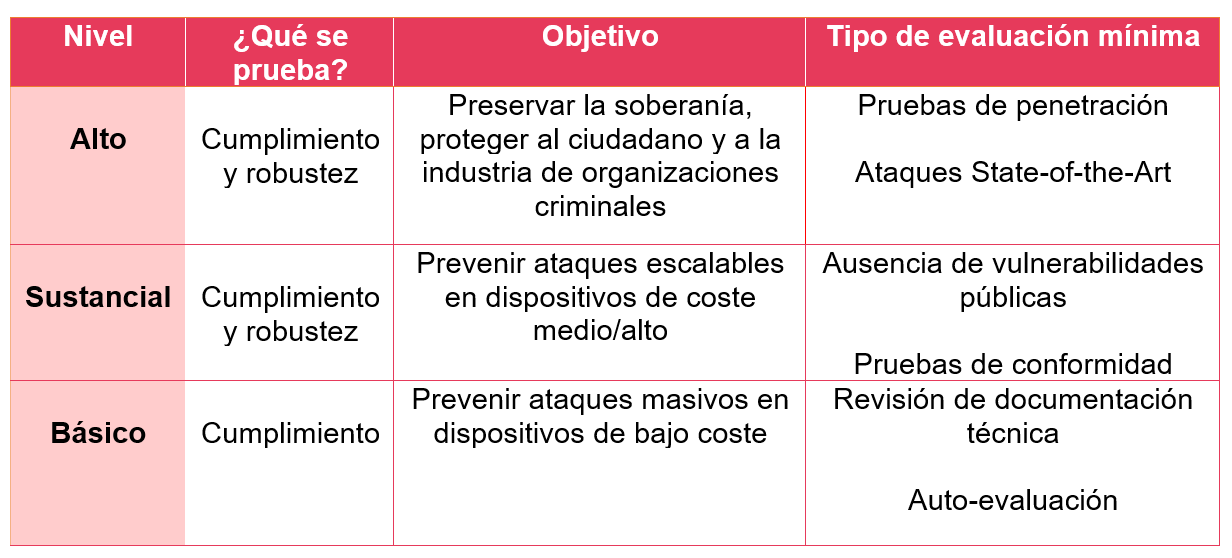

El Cybersecurity Act o CSA marca tres niveles de garantía (básico, sustancial y alto) que permitirán la evaluación de sistemas, procesos y productos en base a la siguiente tabla resumen:

Principales actores en el proceso de creación de los nuevos esquemas de certificación europeos

Existen varios actores que entran en escena una vez se aprueba el Cybersecurity Act. El primero de ellos ENISA (European Union Agency for Network and Information Security) que asume el rol de la nueva Agencia Europea para la Ciberseguridad, y cuyo cometido es coordinar y armonizar las políticas que conciernen a ciberseguridad a nivel europeo, dando soporte a los Estados Miembros en la implementación de planes y estrategias.

Uno de los primeros pasos que da ENISA en 2019 es crear el SCCG (Stakeholder Cybersecurity Certification Group), un selecto grupo de partes interesadas del que formamos parte y cuya función es ofrecer asesoramiento sobre cuestiones estratégicas relativas a la certificación de ciberseguridad y asistir a la Comisión Europea en la preparación del URWP (Union Rolling Work Programme), un documento anual que describe las prioridades en la creación de nuevos esquemas de certificación de ciberseguridad.

El CCN (Centro Criptológico Nacional) , por su parte, como autoridad de certificación de ciberseguridad a nivel nacional (National Cybersecurity Certification Authority o NCCA), representa a España dentro del ECCG (European Cybersecurity Certification Group). Este grupo asiste a la Comisión Europea en la implementación del marco europeo de certificación.

Además, para cada esquema candidato, ENISA crea un grupo de trabajo ad-hoc con expertos de la industria que se encarga de dar soporte a ENISA en la preparación del esquema.

URWP, un cuaderno de Bitácora imprescindible.

La necesidad de que las diferentes certificaciones e iniciativas lleguen a buen puerto, lleva a la Comisión Europea a marcar una hoja de ruta a seguir, el denominado URWP.

Este documento creado por la Comisión Europea define las prioridades a nivel europeo en materia de certificación de ciberseguridad. Es, por tanto, un documento a tener muy en cuenta por fabricantes, Organismos Públicos y empresas relacionadas con el sector de la certificación en ciberseguridad.

EL URWP contiene una serie de ejes estratégicos, concretamente cinco, que ponen el foco en la mejora de la ciberseguridad en el conjunto de la Unión Europea, abarcando tanto el sector público como el privado.

La propuesta marcada por la Comisión Europea y plasmada en el URWP es ambiciosa, adoptando Europa una postura de liderazgo en cuanto a certificación de ciberseguridad cuyos esquemas sirvan de base a nivel internacional.

Fases a completar para la aprobación de un esquema de certificación en Europa.

El proceso para la aceptación de un esquema según el Cybersecurity Act es complejo y cuenta con diferentes fases, por ello es importante el consenso dentro de la comunidad.

1. Creación del URWP (Union’s Rolling Working Programme) donde se reflejan los potenciales esquemas en cuanto a certificación en ciberseguridad tiene la Comisión Europea y se plasman en dicho documento.

2. Para cada potencial nuevo esquema de certificación, la Comisión Europea solicita a ENISA la creación del mismo. ENISA, junto al SCCG y los grupos de trabajo ad-hoc preparan un esquema candidato.

3. Se hace una consulta pública del esquema candidato y se envía a la Comisión Europea.

4. Tras la aprobación de la Comisión Europea, ese esquema candidato se convierte en ley.

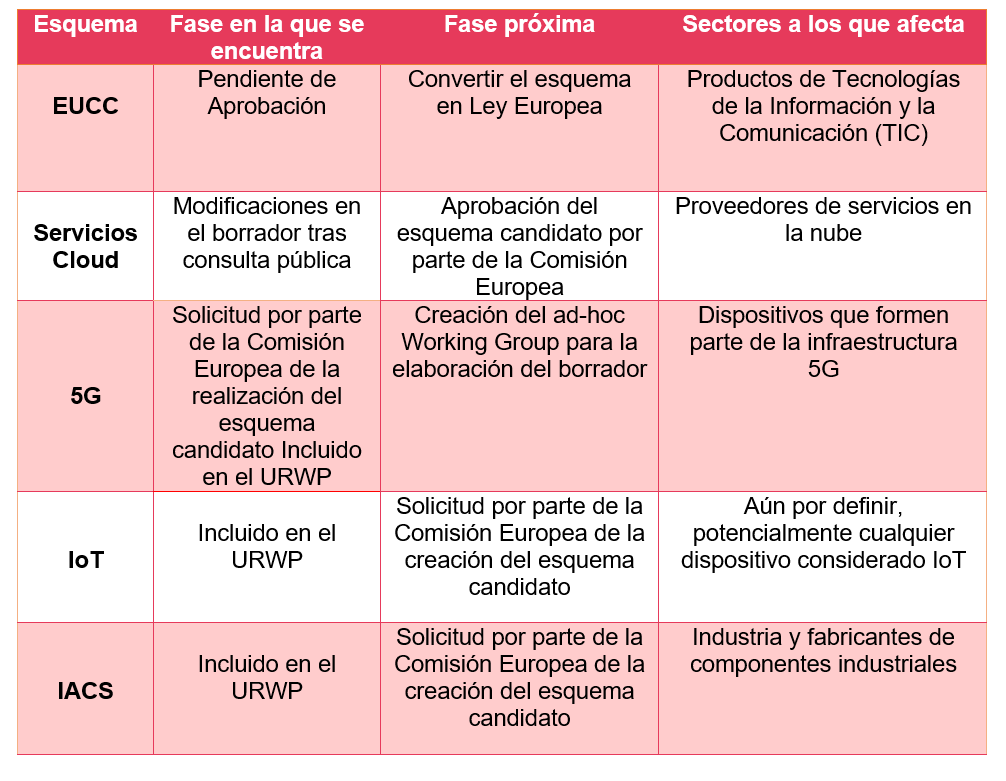

Esquemas de ciberseguridad europeos en desarrollo, EUCC y Servicios Cloud

Actualmente existen dos esquemas sobre la mesa que serán aprobados por la Comisión Europea en los próximos meses. El más avanzado y del que se espera su aprobación para el segundo cuatrimestre de este mismo año es el EUCC, o Common Criteria based European Candidate Cybersecurity Certification Scheme por sus siglas en inglés, desarrollado para la certificación de ciberseguridad de productos TIC y cuya esencia se encuentra en el estándar internacional Common Criteria y el acuerdo de reconocimiento europeo SOG-IS. Sobre esta base, ya por todos conocida, se han realizado mejoras sustanciales tales como la gestión de parches o una mayor agilidad a la hora de actualizar la versión de un producto actualizado.

Se espera un período de transición para la aplicación del EUCC, necesario para la adaptación de fabricantes, laboratorio y Organismos de Certificación, teniendo en cuenta que no existirá emisión paralela de los nuevos certificados EUCC y los Common Criteria tradicionales.

El otro esquema de certificación que se encuentra en desarrollo, pero en una fase algo menos avanzada que EUCC, es el de Servicios Cloud. El esquema candidato finalizó la consulta pública el 7 de febrero, por lo que está en fase de realizar modificaciones si fueran necesarias. Se prevé que, para finales del presente año, si el proceso no sufre ninguna interrupción grave, pase a ser aprobado por la Comisión Europea.

Futuros esquemas de ciberseguridad europeos contemplados en el URWP.

La Comisión Europea ha encomendado a ENISA la elaboración de un Esquema relativo a 5G, debido a la importancia y a la cantidad de servicios críticos que dependerán de esta tecnología. Este mandato respalda los objetivos del 5G Toolbox desarrollado por la comisión. ENISA ya está creando el grupo de trabajo ad-hoc que iniciará la preparación del esquema y que potencialmente reutilizará parte del trabajo desarrollado por GSMA en los últimos años.

El URWP identifica otros dos esquemas como prioritarios:

Mirando al futuro, la Comisión contempla la creación de esquemas de certificación para inteligencia artificial, criptografía o ciclos de vida de desarrollo seguro.

La Comisión también se plantea la unificación de las diferentes metodologías ágiles creadas en Europa (ej.- LINCE en España) en un solo esquema utilizando la metodología de evaluación FITCEM (Fixed Time Common Evaluation Methodology).

Momento de pasar a la acción.

El Cybersecurity Act pone en marcha una serie de obligaciones como ya hemos visto, pero también una serie de beneficios. El principal es una mayor confianza por parte del ciudadano en el mercado y las soluciones digitales, lo que repercutirá en una mayor demanda de dichas soluciones. Además, para los fabricantes y proveedores es un momento de oportunidad, mejorando la competitividad respecto a las empresas de fuera de Europa.

Tras dos años, podemos afirmar que ahora es el momento de dar respuesta a los distintos desafíos a los que el Cybersecurity Act nos enfrenta, tanto para el sector público y como para el privado.

Los fabricantes y proveedores deben “ponerse las pilas” para adaptarse y estar preparados para certificar sus productos.

Las Administraciones Públicas, deben dotar de suficientes medios a todos los actores implicados de forma inminente, si no, existe la amenaza de no tener capacidad de respuesta ante la creciente demanda del mercado.

Autores: José Ruiz y Javier Tallón.