NIAP (National Information Assurance Partnership) es el organismo responsable de la aplicación de Common Criteria en los Estados Unidos, incluida la gestión del organismo de validación del Esquema de Evaluación y Validación de Criterios Comunes (CCEVS).

Ante la ausencia de un perfil de protección (PP) específico para soluciones Endpoints, NIAP ha desarrollado recientemente dos módulos del Perfil de Protección de aplicaciones software con la intención de facilitar el proceso de certificación a los laboratorios, consultores y a los propios desarrolladores

Estos dos módulos deben evaluarse usando como base el PP de Aplicación de Software, publicado en marzo de 2019 que impone requisitos a las aplicaciones software que se ejecutan en cualquier tipo de plataforma.

¿Qué es un Endpoint?

Un Endpoint es un software que recopila datos de host de puntos finales para detectar actividades potencialmente no autorizadas en dichos puntos y permitir la caza de amenazas y otras acciones de respuesta a incidentes para remediar comportamientos maliciosos. La plataforma en la que se ejecuta puede ser un sistema operativo (SO) físico o virtual, y en las instalaciones o en un entorno de nube.

Este software requiere contar con funciones básicas de seguridad para bloquear el malware avanzado que podría infiltrarse, evitar las pérdidas de datos valiosos, además de dar acceso seguro al correo electrónico y las aplicaciones.

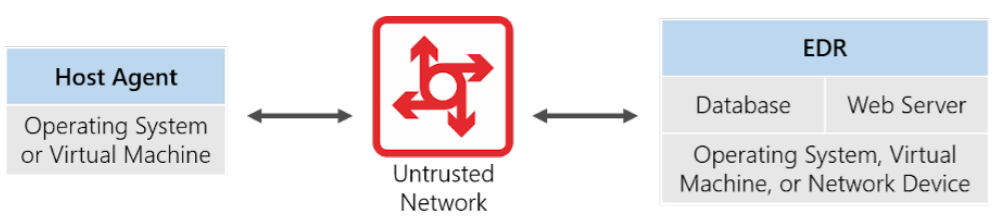

Este tipo de soluciones normalmente se implementan en una arquitectura cliente-servidor donde el Host Agent (cliente) se conecta al servidor (EDR). Esta combinación permite una mayor escalabilidad y una mayor protección de los dispositivos clientes.

¿En qué consisten los módulos?

La evaluación de un sistema EDR requerirá evaluaciones de diferentes componentes del sistema que consisten en EDR y Host Agent. Cada evaluación debe satisfacer los requisitos tanto en el EDR como en el Host Agent además de su software de aplicación de base.

El desarrollo de estos módulos mejora y contribuye al continuo desarrollo de la metodología Common Criteria, así como a la mejora de la ciberseguridad para soluciones de tipología Endpoint.

Recomendaciones de jtsec antes de comenzar una certificación Common Criteria

Como expertos consultores y evaluadores Common Criteria, siempre recomendamos comprobar antes si el producto que queremos certificar puede ajustarse a un PP, lo que simplifica el proceso.

Siempre es recomendable la ayuda de una consultora de ciberseguridad antes de comenzar el proceso, ya que no es sencillo certificar un producto bajo el estándar Common Criteria y puede perderse mucho tiempo y dinero si la base de la certificación no es la adecuada. Por ello, la correcta elección del PP y la creación de un Security Target adecuado son los cimientos para que el resto del proceso de certificación sea lo más fluido posible.

En jtsec nos encontramos actualmente realizando una evaluación Common Criteria con una tecnología Endpoint que estimamos sea finalizada durante el primer cuatrimestre del próximo año.