Introducción

Este estándar proporciona los requisitos de seguridad para todos los Sistemas de automatización y Control Industrial (IACS, Industrial Automation and Control Systems) como sistemas embebidos, sistemas de red, equipos host y aplicaciones. El objetivo de este estándar es detallar las capacidades de seguridad que debe tener un sistema para estar integrado en un entono de sistema con un determinado nivel de seguridad (SL, Security Level).

Propósito

Este estándar es útil para los integradores de sistemas, fabricantes y las autoridades (agencias gubernamentales y autoridades legales) encargadas de llevar a cabo auditorías para verificar el cumplimiento de las leyes y reglamentos vigentes.

En primer lugar, este estándar ayudará a los integradores de sistemas a determinar el nivel de seguridad apropiado para los componentes que necesitan.

Por otro lado, este estándar ayudará a los fabricantes a entender de qué requisitos necesitan dotar a sus sistemas IACS dependiendo del nivel de seguridad deseado (SL). Es importante tener en cuenta que a veces un componente IACS no cumple con todos los requisitos de un SL específico, sin embargo, es posible integrarlo en un nivel de seguridad superior al nivel que es capaz de cumplir.

Los requisitos de este estándar se definen por la siguiente lista de componentes:

- Requisitos para componentes de aplicación (ACR)

- Requisitos para componentes embebidos (ECR)

- Requisitos para componentes host (HCR)

- Requisitos para componentes de red (NCR)

Ámbito de aplicación

El estándar IEC 62443 (especialmente el IEC 62443-1-1) define un total de 7 requisitos fundamentales (FR, Fundamental Requirements) que cumplir:

- a) Control de identificación y autenticación (IAC, Identification and authentication control)

Su objetivo es identificar y autenticar personas, procesos y dispositivos para permitirles el acceso al sistema o para proteger la aplicación o dispositivos que solicitan acceso a ella antes de comenzar la comunicación. - b) Control de uso (UC, Use control)

El objetivo de este requisito es reforzar la asignación de privilegios una vez el usuario se ha identificado y autenticado para permitirle realizar una acción o un conjunto de ellas. Los privilegios se asignarán por el propietario o por el integrador del sistema. - c) Integridad del sistema (SI, System Integrity)

Su propósito es asegurar la integridad de la aplicación o del dispositivo para prevenir la manipulación no autorizada considerando que: - La integridad física debe asegurarse tanto en estado operativo como no operativo (es decir, durante las fases de producción, almacenamiento, mantenimiento, etc.).

- La integridad lógica debe proteger mientras está en tránsito y en reposo.

- d) Confidencialidad de los datos (DC, Data confidentiality)

Su objetivo es asegurar la confidencialidad de la información para prevenir revelado de información de forma no autorizada. Esto requiere que se protejan los canales de comunicación y los sistemas de almacenamiento de datos contra escuchas y acceso no autorizados. - e) Flujo de datos restringido (RDF, Restricted Data Flow)

Este requisito persigue llevar a cabo la segmentación del sistema de control por zonas y conductos para establecer restricciones de flujo de información y determinar la configuración de los conductos usados para entregar información en base a una metodología de análisis de riesgos. - f) Tiempo de respuesta a eventos (TRE, Timely Response to Events)

El propósito de este requisito es responder a los incidentes de seguridad notificando a la autoridad competente, aportando las evidencias necesarias y adoptando medidas correctivas oportunas cuando se descubran dichos incidentes de seguridad. Se deben establecer políticas y procedimientos de seguridad y control para responder a los incidentes de seguridad usando su metodología de evaluación de riesgos. - g) Disponibilidad de recursos

El objetivo de este requisito es asegurar que una aplicación o dispositivo es resiliente contra varios tipos de Denegación de Servicio (DoS, Denial of Service). Incluyendo indisponibilidad total o parcial de la funcionalidad de la aplicación o del dispositivo.

Niveles de seguridad

Los siete Requisitos Fundamentales (FR) de la sección anterior tienen 4 niveles de seguridad (SL). Un nivel de seguridad mayor requiere mayor nivel de medidas de seguridad y requisitos que el sistema para cumplir con el Requisito Fundamental determinado. Además, varios Requisitos del Componente se derivan de dichos Requisitos Fundamentales y de los Requisitos de Sistema.

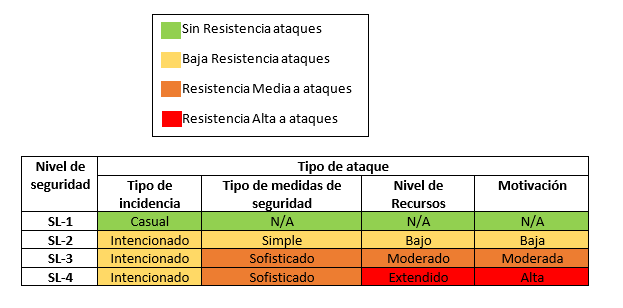

La definición del nivel de seguridad dependerá de la resistencia a posibles ataques:

| Nivel de seguridad | Tipo de ataque |

| SL-1 | Protección contra un incidente de seguridad casual |

| SL-2 | Protección contra un incidente de seguridad intencionado usando medidas de seguridad simples con pocos recursos, habilidades básicas y poca motivación |

| SL-3 | Protección contra un incidente de seguridad intencionado usando sophisticated means with medidas de seguridad sofisticadas con nivel medio de recursos, habilidades específicas sobre IACS y motivación moderada. |

| SL-4 | Protección contra un incidente de seguridad intencionado usando medidas de seguridad sofisticadas con nivel amplio de recursos, habilidades específicas sobre IACS y gran motivación |

La siguiente tabla usa un código de colores para resumir la resistencia a ataques dependiendo del nivel de seguridad y sus atributos:

Conclusión

Este estándar hace posible conocer que funcionalidades de seguridad requieren ser implementadas por lo fabricantes en sus Sistemas IACS considerando el nivel de seguridad a cumplir. Esto significa que, para cada requisito fundamental, los fabricantes deberán implementar las medidas básicas de seguridad para prevenir ataques de complejidad baja o medidas de seguridad avanzadas para prevenir ataques sofisticados dependiendo del nivel de seguridad contra el que desean evaluar el producto.

Por tanto, un mayor nivel de seguridad implica un mayor esfuerzo por parte de los fabricantes, pero también un mayor nivel de seguridad que requerirá mayor conocimiento y herramientas más sofisticadas por parte de los evaluadores y atacantes para intentar eludir las medidas de seguridad implementadas.

En jtsec proporcionamos los servicios E-Salud y IoT-Industrial para desarrollar tu dispositivo de forma que cumpla con los requisitos definidos por el estándar para cada nivel de seguridad (SL) o para evaluar si la implementación de tu dispositivo ya cumple dichos requisitos.