Actualidad

Hoy en día, las instituciones financieras se enfrentan a un panorama de ciberamenazas cada vez mayor, estas instituciones siempre han estado en el punto de mira de los ciberataques debido a los activos financieros que manejan pero, en la actualidad, los ciberataques realizados por los grupos criminales son cada vez más extremos. Por lo tanto, a fin de evitar la posibilidad de afectar a servicios financieros cruciales mediante el debilitamiento de su ciber seguridad, ha surgido la necesidad de desarrollar los mecanismos utilizados para garantizar la ciber-resiliencia de estas instituciones. Esto ha llevado a la necesidad de abordar mejoras en la ciber-resiliencia de las instituciones financieras, lo que ha dado lugar a múltiples procedimientos que han sido publicados por diferentes organismos.

Para poder mejorar la ciber-resiliencia de una institución, es necesario realizar un análisis del estado real, esto se puede hacer con:

- La aplicación de una metodología cuya función principal es permitir a la organización anticiparse y adaptarse a las ciberamenazas y a identificar, responder y recuperarse rápidamente de los posibles ciberataques.

- El estudio de la infraestructura con el fin de identificar posibles vulnerabilidades que pudieran ser utilizadas por un atacante, de esta manera, es posible evaluar la respuesta de la institución ante diversas situaciones, la resistencia de las pruebas de penetración para activos, sistemas...

- Pruebas en un escenario real que permitan a la institución evaluar la ciber-resiliencia de su infraestructura de manera práctica, este tipo de pruebas deben ser realizadas por un Red Team para probar toda la infraestructura simulando las tácticas, técnicas y procedimientos que seguirían los atacantes reales, de esta manera es posible obtener información sobre el tiempo de respuesta y recuperación ante las amenazas.

Para facilitar esas condiciones, se han elaborado diferentes marcos de pruebas para mejorar la ciber-resiliencia de las instituciones, proporcionando una serie de metodologías y pasos a seguir. Algunos de los marcos de ensayo actuales son AASE de Singapur, CBEST del Reino Unido, FEER de Arabia Saudita, iCAST de Hong Kong o TIBER-EU de Europa.

Equipos esenciales en los marcos de pruebas de ciberseguridad.

Hay diferentes enfoques de los marcos de pruebas de ciberseguridad, pero tienen en común los principales equipos que deben participar, estos son:

White Team

- Deben ser miembros de la institución cuya seguridad va a ser probada.

- Es responsable de la planificación y gestión de las pruebas.

- Durante las pruebas estarán en contacto con los diferentes equipos.

- Deben tener un amplio conocimiento de las funciones que cumplen las instituciones y las operaciones que se realizan.

- Los miembros deben ser capaces de tomar decisiones críticas en la institución en caso de ser necesario para cualquiera de las pruebas.

- El tamaño del equipo debe ser reducido para mantener la confidencialidad de la prueba dentro de la institución.

Red Team

- Es el equipo que realiza la prueba para simular las tácticas, técnicas y procedimientos de los atacantes reales.

- Debe atacar las diferentes amenazas identificadas.

- El objetivo de las diferentes pruebas debe estar en el alcance de la evaluación, incluyendo los miembros, tecnologías y procedimientos de la institución.

- Debe estar en coordinación con el White Team para asegurar que se tomen las precauciones necesarias.

Blue Team

- Se encarga de prevenir, identificar y responder a los ataques dirigidos a la institución.

- Se encarga de prevenir, identificar y responder a los ataques dirigidos a la institución.

Pasos comunes de un marco de pruebas de ciberseguridad

Cada marco de pruebas de ciberseguridad tendrá sus propios pasos o fases pero, de alguna manera, todos ellos siguen una estructura similar a los pasos incluidos a continuación:

- Definición del alcance de las pruebas dentro de la institución que va a ser probada.

- Establecer el riesgo al que se expondrá la institución durante las pruebas.

- Elección de los equipos que van a identificar las amenazas en la institución y realizar las pruebas.

- Reconocimiento de la infraestructura de la institución.

- Realización de las pruebas por el Red Team.

- Analizar los resultados de las pruebas.

- Proponer un plan para mitigar los errores identificados.

Marco de pruebas europeo TIBER-EU

El marco de pruebas europeo TIBER-EU tiene como objetivos mejorar la ciber-resiliencia de las instituciones financieras (pero también es aplicable a cualquier otro sector crítico) y proporcionar garantías de las capacidades de ciber-resiliencia de las entidades probadas gracias a la supervisión de las autoridades de TIBER-EU.

El marco de pruebas ha sido desarrollado para ser utilizado en la Unión Europea pero tiene la flexibilidad suficiente para poder adaptarse a otras legislaciones, por lo que es posible realizar las pruebas en multinacionales que se distribuyen entre diferentes países y, para poder promover el reconocimiento mutuo entre las autoridades de diferentes países, establece un protocolo de colaboración, análisis y puesta en común de los resultados, de esta forma, permite un reconocimiento transfronterizo de la prueba TIBER.

Dado que el marco de pruebas ha sido diseñado para ser adoptado por las autoridades de diferentes naciones, hace posible la supervisión de las entidades que mejoran la estabilidad financiera, estas autoridades deben ser las encargadas de considerar qué entidades deben llevar a cabo las pruebas.

Además de los roles esenciales definidos anteriormente, el marco de pruebas TIBER-EU añaden tres roles adicionales, estos roles se describen a continuación:

Proveedor de Inteligencia de Amenazas:es el equipo encargado de proporcionar la Inteligencia sobre Amenazas de la institución utilizando múltiples fuentes de inteligencia incluyendo OSINT, HUMINT y conocimiento geopolítico.

Equipo Cibernético TIBER:la función de este equipo es proveer apoyo al White Team, supervisar la prueba y proveer apoyo a los supervisores en caso de que estos no sean parte del Equipo Cibernético TIBER.

Agencias gubernamentales de inteligencia relevantes:esta función es opcional y podría ser utilizada para proporcionar retroalimentación de los diferentes informes generados en la prueba.

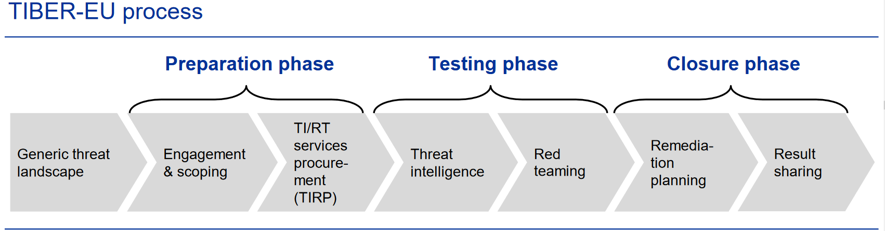

En relación con las etapas que deben llevarse a cabo en el marco, este se compone de tres fases obligatorias y una fase opcional, estas fases pueden superponerse para proporcionar retroalimentación entre las distintas fases y asegurar los mejores resultados. A continuación, se describen las distintas fases:

Generic threat landscape:esta es la fase opcional, implica una evaluación genérica del panorama de amenazas del sector financiero nacional, analizando las funciones específicas de las diversas entidades, identificando las amenazas pertinentes y las tácticas, técnicas y procedimientos a los que estas entidades están expuestas. Esta fase tiene por objeto vincular las amenazas a las instituciones del sector a fin de poder utilizar esta información para la elaboración de los escenarios de ataque. Esta fase debe actualizarse si se identifican nuevas amenazas, tácticas, técnicas o procedimientos que supongan un riesgo.

Preparation phase:durante esta fase se inicia formalmente la prueba, se establecen los equipos, se determina el alcance, se aprueba por la institución y se valida por las autoridades. (4-6 semanas).

Testing phase:en esta fase, el proveedor de Inteligencia de Amenazas y el Red Team trabajan en estrecha colaboración, la función del proveedor de Inteligencia de Amenazas es preparar un informe de inteligencia de amenazas específicas de la institución, este informe contiene los escenarios de amenaza que se han identificado y también proporciona información útil de la entidad. La información de la Inteligencia sobre Amenazas proporcionada es utilizada por el Red Team para desarrollar los escenarios de ataque, obtener información de inteligencia sobre el sistema crítico, las personas y los procesos de la institución y realizar las pruebas. En caso de que el Red Team realice una serie de ataques a un sistema en particular y se demuestre que está adecuadamente protegido, sería posible reunirse con el White Team y solicitar acceso a los sistemas para poder continuar la prueba desde dentro. (Proveedor de Inteligencia de Amenazas 5 semanas |Red Team 10-12 semanas).

Closure phase:es la fase final del marco, el Red Team proporcionará los resultados de la prueba que será una evaluación práctica de las capacidades de protección, detección y respuesta de la entidad. Esta información debe ser revisada y discutida para preparar un plan de remediación y los hallazgos clave serán compartidos con las autoridades. Finalmente, esta fase termina con la aprobación para finalizar la prueba. (4 semanas).

Algunos de los puntos a favor para adoptar el marco TIBER-EU es lo bien definidos que están los procedimientos que deben seguirse, los requisitos que deben cumplir los diferentes equipos y la separación del proveedor de Inteligencia de Amenazas y Red Team. Esta distinción permite elegir el mejor equipo para cada trabajo, un equipo capacitado para recopilar y analizar la información y un equipo para realizar los ataques.

Para poder ser elegible para trabajar como un Red Team o un proveedor de Inteligencia de Amenazas en una prueba TIBER-EU hay una lista bien definida de requisitos que deben cumplirse. Desde nuestro punto de vista, los más importantes son que se requiere tener referencias previas de trabajos relacionados, un director técnico con gran experiencia y referencias y miembros del equipo que tengan suficiente experiencia y sean multidisciplinarios. Por ejemplo, para un Red Team se requiere experiencia en pruebas de penetración, desarrollo de exploits, ataques a las infraestructuras físicas... y el proveedor de Inteligencia de Amenazas debe tener miembros expertos en HUMINT, OSINT... Siendo como requisito que esta experiencia sea probada con calificaciones y certificaciones.

Diferencias entre los distintos marcos de pruebas.

Una de las características que hay que comparar entre los diferentes marcos como AASE, CBEST, FEER, iCAST y TIBER-EU, son los objetivos del marco. La mayoría de estos marcos están orientados a las instituciones financieras de los países donde se ha desarrollado el marco con la excepción de TIBER-EU, para éste, uno de los principales objetivos es la posibilidad de flexibilizarlo, pudiendo adaptarse a los diferentes países y por ello, también está orientado a las instituciones financieras multinacionales.

En cuanto a los equipos, todos estos marcos implican que la prueba se realiza por equipos externos excepto el AASE y el iCAST que permite que los equipos sean de la misma organización lo que podría llevar a la identificación de una menor vulnerabilidad por no tener un punto de vista de terceros. Además, en lo que respecta a las acreditaciones, sólo el CBEST y el FEER requieren que los equipos estén certificados, otros como el TIBER-EU ofrecen la posibilidad de certificar los equipos, pero no lo obligan. Finalmente, en relación con el proveedor de Inteligencia de Amenazas y el Red Team, sólo el TIBER-EU y el CBEST exigen la separación, esto significa que esta tarea debe ser realizada por dos equipos diferentes, este es un requisito importante porque implica el uso de equipos específicos especializados en cada función.

En conclusión, el CBEST es un muy buen marco de pruebas en materia de ciberseguridad pero está orientado al Reino Unido, faltando los métodos implementados por TIBER-EU para hacerlo internacional, por lo que uno de los mejores marcos de pruebas a adoptar sería el TIBER-EU con el uso de equipos certificados, lo que le permitiría realizar la prueba con equipos bien calificados y a través de múltiples naciones.

Si su empresa desea realizar una prueba de ciberseguridad en su infraestructura no dude en ponerse en contacto con nosotros, nuestro Red Team está compuesto por expertos en formación continua que están al día de las amenazas y tácticas actuales utilizadas por los atacantes, lo que les permite replicar los ataques de la vida real siguiendo una metodología de pruebas de penetración.